Surfing Attack, hacking a Google y Siri por ondas ultrasónicas

Recientemente se ha descubierto un nuevo tipo de hacking denominado “Surfing Attack”, en donde los dispositivos que son controlados por voz o cuentan con un asistente de voz pueden ser víctimas de este ataque a través de ondas ultrasónicas que activan el dispositivo.

Los tipos de asistentes virtuales que utilizan un micrófono inalámbrico como pueden ser Siri o Google, al momento de activar el teléfono el atacante puede solicitar hacer llamadas, leer mensajes, tomar fotografías, etc., todo esto sin que se de cuenta el usuario.

¿Qué son las ondas ultrasónicas?

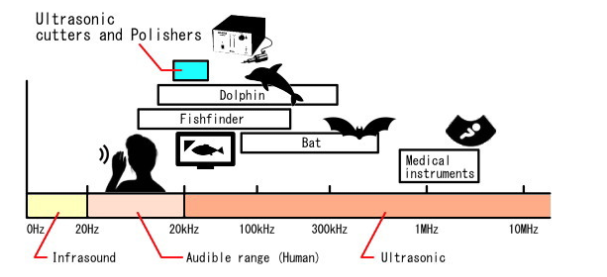

Las ondas sonoras son una vibración que se transmite a través de un medio, puede ser el aire, el agua o incluso algún metal. La onda ultrasónica se define como “Sonido inaudible de alta frecuencia para el ser humano” pues la frecuencia generalmente supera los 20 kHz.

Por lo tanto, en palabras más sencillas podemos decir que la onda sonora que no está destinada a ser escuchada por un humano, se le llama onda ultrasónica.

Los ataques a teléfonos celulares no son nuevos y se ha demostrado que las ondas ultrasónicas pueden ser usadas para dar una sola orden a través del aire o incluso otro medio.

¿Cómo es que funciona?

A través de los micrófonos MEMS, los cuales se encuentran en la mayoría de los dispositivos que cuentan con asistentes de voz y que responden a ciertos comandos, estos micrófonos tienen una placa incorporada que lleva el nombre de diafragma. Al momento en que esta placa es golpeada, ya sea con ondas de luz o sonido, se traduce como una señal eléctrica que después es descodificada con los comandos.

Para probar la capacidad de las ondas ultrasónicas de transmitir dichos comandos a través de superficies sólidas, un equipo de investigación estableció una serie de experimentos como es el caso a continuación:

Se realizó un experimento donde se colocaba un micrófono en una mesa junto con un transductor piezoeléctrico (PZT), que se utiliza para convertir electricidad en ondas ultrasónicas. Al otro lado de la mesa un generador de forma de onda para así generar las ondas que se hicieron pasar como comandos.

Dicho equipo realizó dos pruebas, una para recuperar una contraseña de un mensaje de texto (SMS) y otra para hacer una llamada fraudulenta.

La primera prueba se basó en el comando común del asistente virtual “leer mis mensajes” y en el uso de la autenticación de dos factores, en la que se envía una clave de acceso al teléfono del usuario.

El atacante primero le dijo al asistente virtual que bajara el volumen a un nivel menor, de esta manera la víctima no notó las respuestas de su teléfono en un ambiente de oficina con un ruido moderado.

Después, cuando llegó un mensaje simulado de un banco, el dispositivo de ataque envió el comando “leer mis mensajes”, la respuesta fue audible para el micrófono debajo de la mesa, pero no para la víctima.

En la segunda prueba, el dispositivo de ataque envió el mensaje “llama a Sam con altavoz”. Usando el micrófono debajo de la mesa, el atacante pudo mantener una conversación con “Sam”.

Se probaron diferentes superficies de mesas y configuraciones de teléfonos, incluso cambiaron de posición el teléfono y la orientación del micrófono. También colocaron objetos sobre la mesa como un intento de amortiguar la fuerza de las ondas y para dichos ejercicios, las ondas ultrasónicas atravesaron el metal, vidrio y madera, incluso a 9 metros de distancia.

Los teléfonos más susceptibles a este tipo de ataque fueron iPhone, Samsung y Motorola.

Conclusiones

Aunque estos ataques son realmente pocos probables en estos tiempos, no dejan de ser interesantes y sorprendentes. Los descubrimientos en la tecnología móvil nos hace darnos cuenta del poco énfasis respecto a la seguridad informática con este ataque Surfing Attack

Estos hallazgos pueden ser de alta utilidad en un futuro para evitar que este tipo de amenazas avancen más.

Recuerda que puedes encontrarnos en Facebook y Linkedln para más contenido relacionado con seguridad en internet y muchos temas más. Además, publicando constantemente en nuestro blog más contenido sobre tecnología.

Si tienes alguna duda tus comentarios siempre serán bienvenidos, no dudes en contactarnos, vamos a estar al pendiente para contestar a la brevedad.